Cyberataki na instalacje KNX

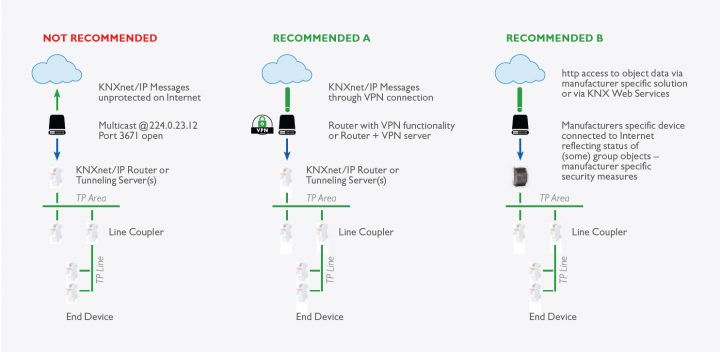

W listopadzie 2021 r. poinformowano o gwałtownym zwiększeniu liczby cyberataków na systemy automatyki inteligentnych domów i budynków KNX. Z opisów ataków wynika, że hakerzy dostają się do systemów przez port 3671, który został otwarty do celów uruchomienia lub konserwacji i nie został potem zablokowany. Port 3671 jest oficjalnym portem, zarejestrowanym przez Stowarzyszenie KNX, przez co port może być łatwo wykryty do nieautoryzowanego dostępu. Atakujący rozładowują urządzenia (resetują) i je blokują, ustawiając hasło BCU (ang. BCU Key, Bus Coupling Unit Key).

Zablokowanie dostępu przy użyciu klucza BCU uniemożliwia zrealizowanie odczytu danych z urządzeń projektu i ich ponowne zaprogramowanie. Gdy urządzenie zostanie zablokowane przy użyciu nieznanego hasła BCU, można zresetować je wyłącznie w fabryce, realizując procedurę RMA (ang. Return to Manufacturer Assignment), która formalizuje proces przyjmowania towarów do serwisu.

Pozostawienie otwartego portu 3671 jest niebezpieczną praktyką, na którą producenci, tacy jak np. hiszpańska firma Zennio, zawsze zwracają uwagę.

Aby uniknąć cyberataków, stały dostęp do instalacji KNX powinien być realizowany wyłącznie za pośrednictwem VPN lub dedykowanego rozwiązania firmowego.

Więcej szczegółów w oficjalnym materiale Stowarzyszenia KNX.

Warto zapoznać się również z innym oficjalnym dokumentem Stowarzyszenia – KNX-Security-Checklist. Na jego podstawie można łatwo wykryć luki bezpieczeństwa w instalacji. Poniżej kilka podstawowych zasad:

- jeżeli instalacja jest połączona z internetem, korzystanie z tunelowania VPN jest absolutną KONIECZNOŚCIĄ. Korzystając z protokołu KNX Secure Tunneling należy używać silnych haseł sugerowanych przez ETS i nie zastępować ich własnymi słabymi;

- szczególną uwagę należy zwrócić na systemy, których instalacja znajduje się w obszarach dostępnych publicznie, tj. tam gdzie ludzie mogą poruszać się bez żadnego nadzoru – nawet przewodowy system KNX może być wtedy narażony na atak;

- instalacje wykorzystujące komunikację bezprzewodową są głównym celem cyberataków hackerskich, ponieważ komunikacja między urządzeniami jest bardzo często całkowicie otwarta. Dlatego szczególnie zalecane jest korzystanie z protokołu KNX Secure w instalacjach bezprzewodowych.

Więcej informacji nt. zabezpieczania systemów automatyki inteligentnego budynku można znaleźć w materiale firmy WEINZIERL Remote access with the ETS. Urządzenia firmy WEINZIERL są w dystrybucji Aptom System.

Źródło: KNX-Secure-Position-Paper_en.pdf